BurpSuit的使用

BurpSuit的使用

Burp Suite用于识别和利用Web应用程序中的漏洞

包括代理服务器、扫描器、入侵者、重复器、排序器、解码器(可以用于拦截和修改HTTP请求和响应,执行自动化漏洞扫描、暴力破解攻击等)

代理模块(porxy)

拦截、修改HTTP/HTTPS请求和响应

允许用户在发送到目标服务器之前手动修改请求内容(测试漏洞类型:跨站点脚本(XSS)和SQL注入)

Intercept(拦截)

I允许用户拦截应用程序的HTTP和HTTPS请求,查看和修改请求,然后转发到目标服务器。使用Intercept,用户可以深入分析应用程序的请求和响应,并查找潜在的漏洞、快速验证漏洞的利用。

首先我们要进行成功抓包,必须要将浏览器的流量包转移到burpsuit上

【安装SwitchyOmega(浏览器),进行快速代理(创建一个Burp的情景模式,如下图) or 把浏览器的流量转发到8080端口 】

HTTP history(HTTP请求历史)

记录了所有被拦截的请求和响应,用户能查看和分析以前的请求和响应,可以使用过滤器来搜索特定请求和响应,轻松地查找和分析流量

WebSockets history

一般只有实时对话可以抓到

Option选项

配置Proxy监听的端口:将SwitchyOmega的代理服务器设置成与抓包的接口一样

目标模块(Target)

用于配置目标应用程序和Web站点信息的工具。在进行渗透测试或漏洞扫描时,可以使用此模块来确定攻击目标并设置代理以拦截流量

Site Map

提供对站点结构和内容,列出了站点的URL,以及每个URL的HTTP响应代码、请求和响应头信息以及其他参数

扫描模块(Dashboard)

执行自动化漏洞扫描,包括SQL注入、跨站脚本等多种漏洞

响应模块(Repeater)

显示请求和响应的详细信息,包括HTTP头和正文

功能

复制请求:将已经发送的请求复制到Repeater中,方便进行重放和修改。

修改数据:可以对请求中的参数、请求方法、请求头等进行修改,从而快速定位漏洞点。

手动填写数据:可以手动填写参数数据,以便对应不同的测试场景。

发送请求:方便对修改后的请求进行重放,看响应是否符合预期。

请求包

GET /index.php HTTP/1.1

Host: www.taeget.com

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/107.0.0.0 Safari/537.36

Accept:text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signedexchange;v=b3;q=0.9

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

请求行(请求方法、请求URL和HTTP协议版本)

请求方法:常见的HTTP请求方法有GET(请求获取资源)、POST(提交表单数据)、PUT(更新资源)、DELETE(删除资源)

请求URL:/index.php (有时URL会省略)

请求头部(包含了请求的各种附加信息, 如请求的主机、请求的用户代理、请求的内容类型等。Host头,User-Agent,Accept,Accept-Encoding,Accept-Language,Cookie)

请求体:有些请求需要传递数据,这些数据需要包含在请求体中,如POST请求就常常需要在请求体中传递表单数据

响应包

状态行:状态行包含三个字段,分别是HTTP协议版本、状态码和状态消息

状态码是指服务器返回的处理结果(200表示成功、404表示资源不存在、401表示未授权、30x表示跳转、302跳转漏洞、 50x表示服务器内部错误)

响应头部:包含了响应的各种附加信息(响应的日期、响应的内容类型、响应的长度,响应Cookie)

响应体:包含了服务器返回的实际数据(HTML、JSON等格式的数据)

重复模块(Intruder)<爆破>

发送请求的多个副本,以测试目标服务器的响应是否相同(帮助用户确定目标应用程序是否容易受到重复攻击的影响)

功能

1.将不同类型的数据有效负载插入到Web应用程序中的参数中,并自动化地发起请求,以尝试发现应用程序中的任何漏洞或安全问题(使用Intruder来执行字典攻击、暴力破解或SQL注入等不同类型的攻击,以测试Web应用程序的安全性)

2.支持对多个目标同时进行攻击,从而提高测试效率。在攻击完成后,可以使用Burp Suite的其他模块来进一步分析攻击结果,并查找成功利用漏洞的可能性

Positions(位置)

Intruder模块是通过$进行指定参数(username=$xxx$意思就是将你的字典会去替换这个xxx的值)

我们先去clear$ (清空当请求包发送到Intruder模块是自带的所有$),然后再通过add$ 进行添加变量值

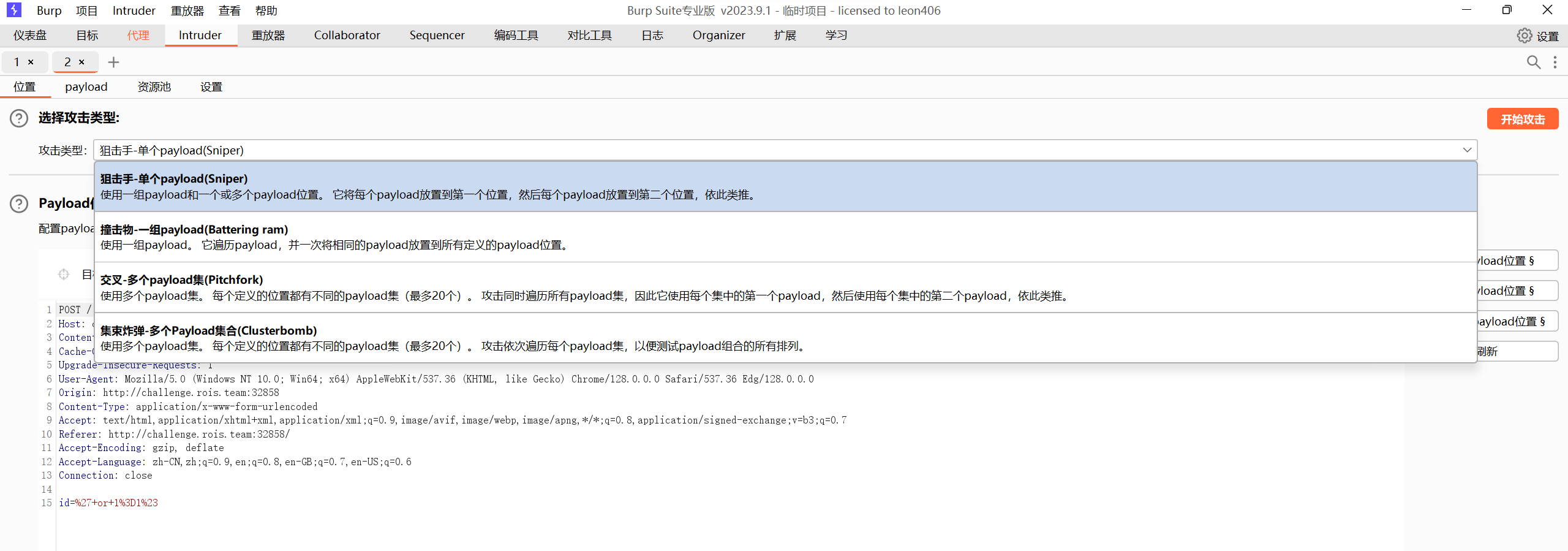

测试模式

Sniper

(逐个地对每个目标参数进行测试,用于需要具体指定某个参数值进行测试的情况)

爆破单个位置,你指定哪就爆破哪(如不同的用户名,密码不变为1234560)

Battering Ram

(选择多个不同的参数值集合作为测试数据进行并行测试,以找出所有可能的漏洞点,适用于需要大量测试数据的情况)

指定多个位置 他只需要你一个字典文件,所有位置的参数一样

Pitchfork

同时对多个参数进行测试,将不同的参数组合在一起进行测试,适用于需要测试多个参数交互情况的情况

Cluster Bomb

似于Battering Ram,不同之处在于它将多个参数值集合作为测试数据,但会对每个参数集合都进行逐次的单元素组合测试,适用于需要详细测试每个参数值的情况

Comparer模块

比较来自两个HTTP请求或响应的数据,查找潜在漏洞或检测应用程序中的不良行为(如果对应用程序执行了两个相同的请求,但每次响应都略有不同,那么您可以使用比较模块来查看响应之间的差异并确定网站是否存在安全问题)

支持高级过滤器,在比较大型复杂响应时快速找到差异,将比较结果导出为文本文件以进行后续分析

拓展模块

加载和管理Burp Suite的插件,以扩展其功能和特性(如目录枚举、暴力破解、漏洞检测、代理服务器)